Una clave de acceso es un método de autenticación específico que se puede usar tan comúnmente como una contraseña pero para brindar seguridad adicional. Las claves de acceso se diferencian de las contraseñas en que combinan claves criptográficas públicas y privadas para autenticar a los usuarios, mientras que una contraseña se basa en una cantidad específica de caracteres.

Según Google, los beneficios más inmediatos de las claves de acceso son que son resistentes al phishing y ahorran a las personas el dolor de cabeza al recordar números y caracteres especiales en contraseñas.

Como autenticación sin contraseña continúa evolucionando, en respuesta a los riesgos relacionados con el phishing, considere usar claves de acceso para implementar una capa adicional de seguridad para proteger sus cuentas y datos en línea.

Este artículo definirá la tecnología de clave de acceso, explorará cómo funciona y analizará los beneficios de seguridad adicionales del uso de una clave de acceso.

¿Qué es una clave de acceso?

Una clave de acceso se refiere a un código o una serie de caracteres utilizados para obtener acceso a un sistema, dispositivo, red o servicio seguro. Las claves de acceso se utilizan a menudo junto con nombres de usuario o ID de usuario para crear autenticación de dos factores (2FA).

Una vez que haya establecido una clave de acceso, todo lo que necesita hacer es iniciar sesión para completar el proceso de autenticación, generalmente utilizando datos biométricos como una huella digital o reconocimiento facial. Para quienes utilizan una clave de acceso, iniciar sesión se convierte en un proceso simple y casi automático; para los actores malintencionados, resulta casi imposible.

La implementación de claves de acceso es altamente adaptable, ya que pueden configurarse para sincronizarse con la nube o vincularse al hardware, dependiendo de las elecciones del usuario con respecto a la aplicación, servicio o dispositivo en particular.

¿Cómo funcionan las claves de acceso?

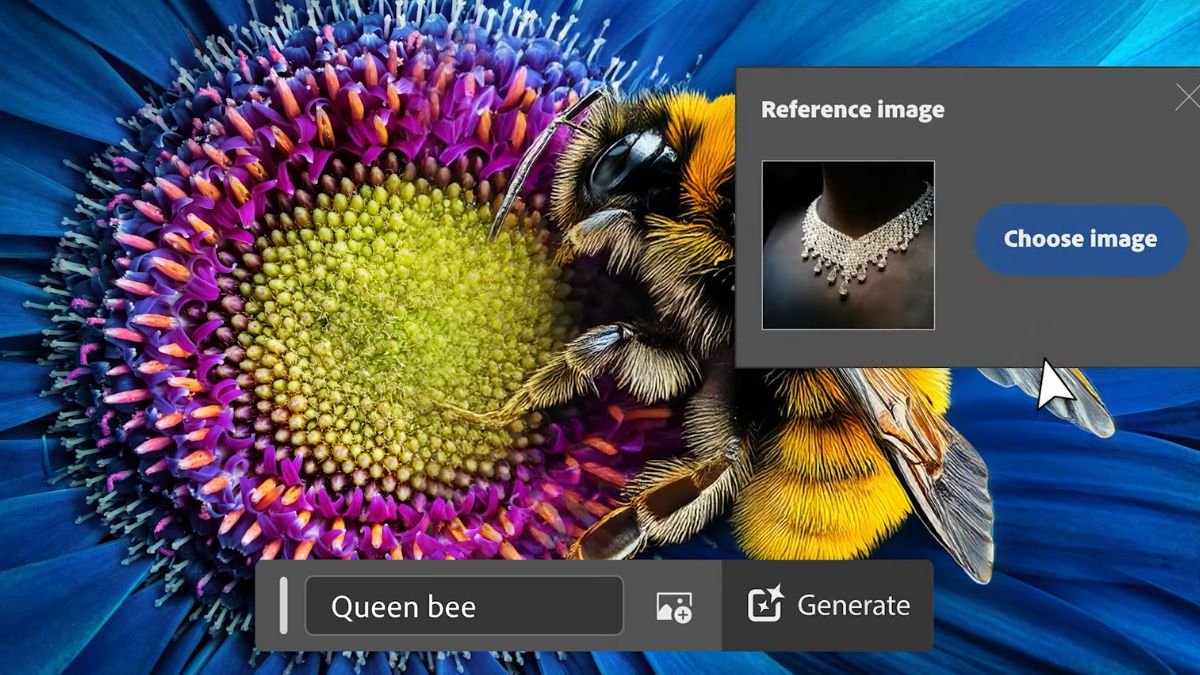

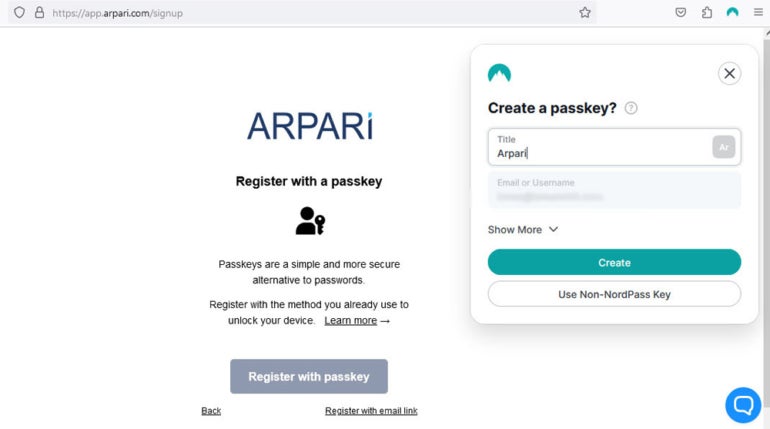

Al iniciar sesión por primera vez, un usuario que desea acceder a una aplicación o sitio web con tecnología de clave de acceso: busca el NordPass — se le pedirá que genere una clave de acceso original. Se puede acceder a esta clave de acceso, que será necesaria para la autenticación en el futuro, mediante datos biométricos o PIN personales según la selección del usuario y las capacidades de su dispositivo preferido.

Figura A

Durante esta etapa, se generan dos claves criptográficas vinculadas matemáticamente: una clave pública que permanece en el sitio web, servicio o aplicación pero está conectada a la cuenta, y una clave privada que permanece en el hardware o la cuenta en la nube del usuario. El servicio o aplicación enviará un “desafío” generado aleatoriamente al dispositivo del usuario durante inicios de sesión sucesivos, al que el usuario deberá reaccionar iniciando sesión con la clave privada.

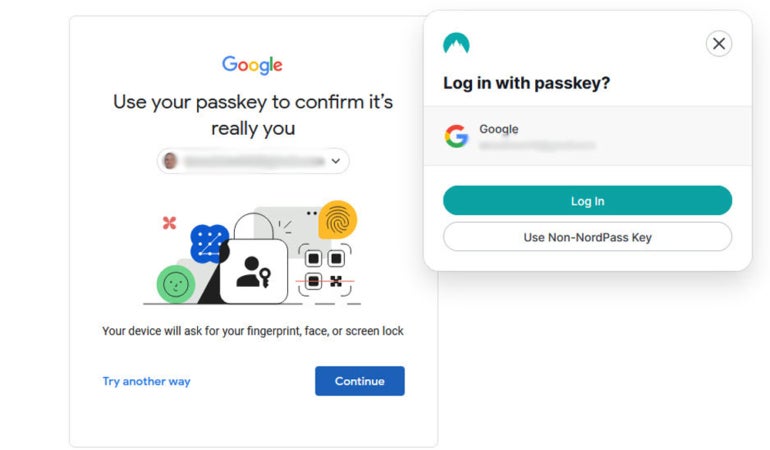

La aplicación o el sitio web pueden confirmar la legitimidad de la clave privada utilizando la clave pública correspondiente para confirmar la respuesta. Se permite el acceso y la autenticación se valida si la firma verificada del usuario adjunta a la respuesta del desafío coincide con el desafío original generado aleatoriamente; en caso contrario, se deniega el acceso.

Este proceso de autenticación se realiza en segundo plano, lo que permite que el usuario inicie sesión sin problemas, con solo hacer clic en un botón.

Figura B

¿Se pueden compartir las claves de acceso?

La implementación de la tecnología de claves de acceso aún está en desarrollo, pero algunas empresas han mencionado la posibilidad de compartir credenciales entre los usuarios, siempre y cuando las claves de acceso reales se mantengan seguras en la nube y fuera del alcance de posibles piratas informáticos. Dado que compartir el acceso a la cuenta con familiares, amigos y compañeros de trabajo es un proceso muy simple y rápido, esta función puede mejorar la experiencia general del usuario. Sin embargo, todavía no está claro cómo se puede gestionar esta función de forma segura en un entorno empresarial.

Otro factor crucial a considerar es si las empresas deberían volverse aún más dependientes de los proveedores de la nube y ceder aún más propiedad y control sobre la gestión de credenciales, dado que una violación de los datos de esas partes tendría, sin duda, consecuencias desastrosas.

Las claves de acceso vinculadas al hardware, a diferencia de las claves de acceso basadas en la nube, se almacenan en claves de seguridad, autenticadores de hardware físicos o hardware especializado integrado en computadoras portátiles y de escritorio. Esto significa que la clave de acceso no es transferible ni duplicada. Las claves de acceso vinculadas al hardware pueden ser una alternativa para las organizaciones que desean evitar que los empleados copien o compartan claves entre dispositivos.

¿Son las claves de acceso más seguras que las contraseñas?

En general, tanto las claves de acceso como las contraseñas pueden ser seguras si gestionado adecuadamente. Sin embargo, la seguridad depende de varios factores, incluida la complejidad de la autenticación, la implementación y qué tan bien los usuarios administran y protegen sus credenciales. Para que las claves de acceso y las contraseñas se consideren seguras según los estándares actuales, deben tener las siguientes características:

- Complejidad: Cuanto más larga y compleja sea la clave de acceso o la contraseña, más difícil será para los delincuentes comprometerse.

- 2FA: Un segundo factor de autenticación puede mejorar la seguridad tanto de las claves de acceso como de las contraseñas, lo que dificulta el acceso de usuarios no autorizados.

- Cifrado: Los métodos de cifrado sólidos son cruciales para proteger las credenciales almacenadas.

En última instancia, la seguridad de las claves de acceso y las contraseñas no depende inherentemente del tipo de credencial, sino de cómo se implementan y administran.