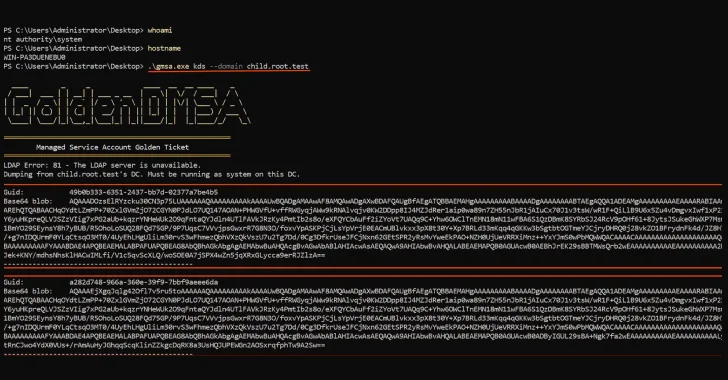

Los investigadores de seguridad advierten que una campaña de apropiación de cuentas en la nube en curso ha afectado a docenas de entornos de Microsoft Azure propiedad de organizaciones de todo el mundo. Los atacantes han comprometido cientos de cuentas desde finales de noviembre de 2023, incluidas gerentes y altos ejecutivos.

«La variada selección de roles específicos indica una estrategia práctica por parte de los actores de amenazas, con el objetivo de comprometer cuentas con varios niveles de acceso a recursos valiosos y responsabilidades en todas las funciones organizacionales», dijeron investigadores de la firma de seguridad Proofpoint en su informe.

Los títulos observados a los que se apuntaba incluían director de ventas, gerente de cuentas, gerente de finanzas, vicepresidente de operaciones, director financiero, presidente y director ejecutivo. Una vez que una cuenta se ve comprometida, los atacantes agregan su propio número de teléfono o aplicación de autenticación como método de autenticación multifactor (MFA) para mantener la persistencia.

Las campañas utilizan señuelos de phishing individualizados

Según Proofpoint, los usuarios seleccionados son atacados a través de la funcionalidad de documentos compartidos utilizando señuelos de phishing hechos a medida para ellos y que generalmente provienen de otras cuentas comprometidas dentro de la misma organización. Los documentos contienen enlaces maliciosos ocultos detrás de instrucciones como «ver documento» que redirigen a los usuarios a una página de phishing que les pide que se autentiquen. Si bien esta técnica no es particularmente novedosa, la focalización y el movimiento lateral empleados por los atacantes han aumentado la tasa de éxito del ataque, lo que demuestra que los métodos de phishing relativamente básicos siguen siendo eficientes contra muchos empleados si el señuelo es lo suficientemente bueno.

Después de comprometer una cuenta, los atacantes toman varias medidas para asegurarse de mantener el acceso a ella y no ser descubiertos fácilmente. Además de agregar su propio método MFA para poder superar los desafíos de MFA en el futuro, los atacantes crean reglas de buzón de correo destinadas a ocultar sus rastros y borrar evidencia de su actividad maliciosa.

El objetivo final del ataque parece ser el fraude financiero o Compromiso del correo electrónico empresarial (BEC) Los atacantes envían correos electrónicos desde cuentas comprometidas a empleados de los departamentos de recursos humanos y finanzas. Los atacantes también descargarán archivos confidenciales que contienen información sobre activos financieros, protocolos de seguridad internos y credenciales de usuario para preparar mejor sus mensajes de fraude. El movimiento lateral también es un componente clave del ataque, ya que se envían correos electrónicos de phishing a otros empleados clave de la organización desde las cuentas comprometidas.