imágenes falsas

Casi 71 millones de credenciales únicas robadas para iniciar sesión en sitios web como Facebook, Roblox, eBay y Yahoo han estado circulando en Internet durante al menos cuatro meses, dijo un investigador el miércoles.

Troy Hunt, operador del ¿Me han engañado? servicio de notificación de incumplimiento, dicho La enorme cantidad de datos se publicó en un conocido mercado clandestino que negocia la venta de credenciales comprometidas. Hunt dijo que a menudo presta poca atención a volcados como estos porque simplemente compilan y reempaquetan contraseñas publicadas previamente y tomadas en campañas anteriores.

No es el típico volcado de contraseñas

Algunas cosas evidentes impidieron que Hunt descartara esta, específicamente el contenido que indica que casi 25 millones de contraseñas nunca antes se habían filtrado:

- 319 archivos con un total de 104 GB

- 70.840.771 direcciones de correo electrónico únicas

- 427,308 suscriptores individuales de HIBP afectados

- El 65,03 por ciento de las direcciones ya están en HIBP (basado en un conjunto de muestras aleatorias de 1000)

“Ese último número fue el verdadero truco”, escribió Hunt. “Cuando un tercio de las direcciones de correo electrónico nunca antes se habían visto, eso es estadísticamente significativo. Esta no es solo la colección habitual de listas reutilizadas envueltas con un lazo nuevo y presentadas como la próxima gran novedad; es un volumen significativo de datos nuevos. Cuando miras la publicación del foro anterior con los datos adjuntos, la razón queda clara: son ‘registros ladrones’ o, en otras palabras, malware que ha obtenido credenciales de máquinas comprometidas».

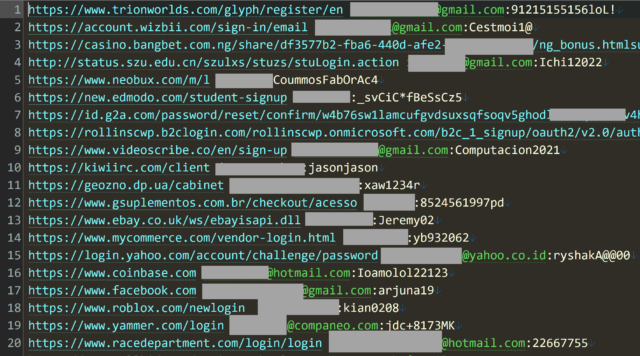

Una imagen redactada que Hunt publicó que muestra una pequeña muestra de las credenciales expuestas indicó que las credenciales de cuentas para una variedad de sitios fueron eliminadas. Los sitios incluían Facebook, Roblox, Coinbase, Yammer y Yahoo. De acuerdo con la afirmación de que las credenciales fueron recopiladas por un “ladrón” (malware que se ejecuta en el dispositivo de la víctima y carga todos los nombres de usuario y contraseñas ingresados en una página de inicio de sesión), las contraseñas aparecen en texto sin formato. Las credenciales de cuenta tomadas en violaciones de sitios web casi siempre están cifradas criptográficamente. (Un comentario triste: la mayoría de las credenciales expuestas son débiles y fácilmente caerían en una simple ataque de diccionario de contraseñas.)

¿Me han engañado?

Los datos recopilados por Have I Been Pwned indican que esta debilidad de contraseña está muy extendida. De los 100 millones de contraseñas únicas acumuladas, han aparecido 1.300 millones de veces.

«Para ser justos, hay casos de filas duplicadas, pero también hay una prevalencia masiva de personas que usan la misma contraseña en múltiples servicios diferentes y personas completamente diferentes que usan la misma contraseña (hay un conjunto finito de nombres de perros y años de nacimiento). allí…)”, escribió Hunt. “¡Y ahora más que nunca, el impacto de este servicio es absolutamente enorme!”

Hunt confirmó la autenticidad del conjunto de datos contactando a personas en algunos de los correos electrónicos enumerados. Confirmaron que las credenciales allí enumeradas eran, o al menos una vez lo fueron, precisas. Para mayor seguridad, Hunt también verificó una muestra de las credenciales para ver si las direcciones de correo electrónico estaban asociadas con cuentas en los sitios web afectados. Todos lo hicieron. Algunos de los usuarios de Hunt informaron que las contraseñas parecían ser válidas a partir de 2020 o 2021. Hunt dijo que cuando buscó en el conjunto de datos, apareció una contraseña propia que databa de 2011. Cualquiera que sea la fecha de las contraseñas, es lógico que, a menos que se hayan actualizado, sigan siendo válidas.

El hecho de que la contraseña de Hunt aparezca en la lista sugiere que se instaló un ladrón de contraseñas en uno de sus dispositivos. Hunt no dijo mucho, por lo que la confirmación o los detalles no estuvieron disponibles de inmediato. El mercado subterráneo correo La publicidad del conjunto de datos decía que provenía de una infracción denominada naz.api que había sido donada anteriormente a un sitio diferente.

Hay docenas de manuales útiles en línea que explican cómo proteger cuentas adecuadamente. Los dos ingredientes principales de la seguridad de una cuenta son: (1) elegir contraseñas seguras y (2) mantenerlas fuera de la vista de miradas indiscretas. Esto significa:

- Generar una contraseña o frase de contraseña larga y generada aleatoriamente. Estos códigos de acceso deben tener al menos 11 caracteres para las contraseñas y, para las frases de contraseña, al menos cuatro palabras elegidas al azar de un diccionario de no menos de 50.000 entradas. bitwardenun administrador de contraseñas gratuito y de código abierto es una buena opción y una excelente manera de comenzar para las personas menos experimentadas.

- Evitar que las contraseñas seguras se vean comprometidas. Esto implica no ingresar contraseñas en sitios de phishing y mantener los dispositivos libres de malware.

- Utilice la autenticación de dos factores, preferiblemente con una clave de seguridad o una aplicación de autenticación, siempre que sea posible.

- Mejor todavía, usar claves de accesoun nuevo estándar de autenticación de la industria que es inmune al robo mediante aplicaciones de robo y phishing de credenciales.

También es una buena idea crear una cuenta en Have I Been Pwned? o ingrese periódicamente direcciones de correo electrónico en el cuadro de búsqueda del sitio para verificar si aparecen en alguna infracción. Para evitar el abuso de la búsqueda, el sitio no registra las direcciones de correo electrónico ingresadas y no se cargan las contraseñas correspondientes con los datos de contraseña almacenados en el sitio. Have I Been Pwned también acepta una única dirección de correo electrónico a la vez, excepto en ciertos casos. Puede encontrar más sobre el servicio y la seguridad de su uso. aquí.

Have I Been Pwned también permite a los usuarios buscar en su base de datos contraseñas específicas. Más información sobre k-anonimato y otras medidas que Hunt utiliza para evitar la exposición de contraseñas y el abuso de su servicio es aquí.