La Oficina Federal de Investigaciones y la Agencia de Seguridad de Infraestructura y Ciberseguridad advirtieron en un aviso conjunto sobre un Actor de amenazas que implementa una botnet que utiliza el malware Androxgh0st.. Este malware es capaz de recopilar credenciales de la nube, como las de AWS o Microsoft Azure y más, abusar del Protocolo simple de transferencia de correo y escanear en busca de parámetros de Amazon Simple Email Service.

¿Qué es el malware Androxgh0st?

El El malware Androxgh0st fue expuesto en diciembre de 2022 por Lacework, una empresa de seguridad en la nube. El malware está escrito en Python y se utiliza principalmente para robar archivos Laravel.env, que contienen secretos como credenciales para aplicaciones de alto perfil. Por ejemplo, las organizaciones pueden integrar aplicaciones y plataformas como AWS, Microsoft Office 365, SendGrid o Twilio al marco Laravel, y todos los secretos de las aplicaciones se almacenan en el archivo .env.

La botnet busca sitios web utilizando el marco de la aplicación web Laravel antes de determinar si el archivo .env del nivel raíz del dominio está expuesto y contiene datos para acceder a servicios adicionales. Los datos del archivo .env pueden ser nombres de usuario, contraseñas, tokens u otras credenciales.

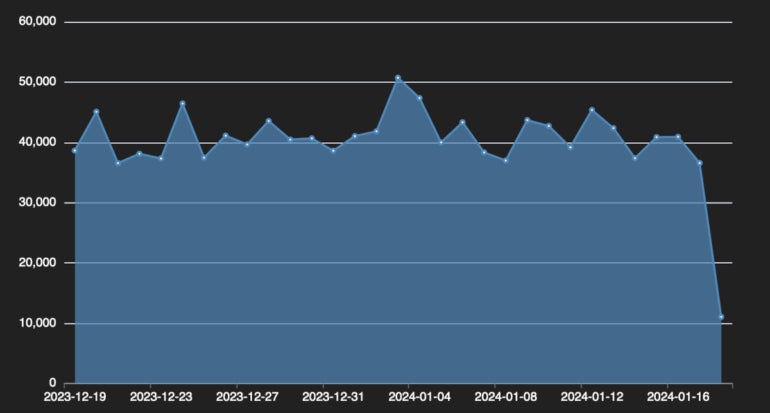

La empresa de ciberseguridad Fortinet expuso la telemetría en Androxgh0stque muestra más de 40.000 dispositivos infectados por la botnet (Figura A).

Figura A

El aviso del FBI/CISA afirma: «El malware Androxgh0st también admite numerosas funciones capaces de abusar del Protocolo simple de transferencia de correo (SMTP), como escanear y explotar credenciales expuestas e interfaces de programación de aplicaciones (API) e implementación de shell web».

¿Cómo puede el malware Androxgh0st explotar vulnerabilidades antiguas?

Además, Androxgh0st puede acceder a la clave de la aplicación Laravel; Si esa clave está expuesta y accesible, los atacantes intentarán usarla para cifrar el código PHP que se pasa al sitio web como valor para la variable XSRF-TOKEN. Este es un intento de explotar la CVE-2018-15133 Vulnerabilidad en algunas versiones del framework de aplicaciones web Laravel. Un intento exitoso permite al atacante cargar archivos de forma remota al sitio web. CISA agregó la vulnerabilidad de deserialización de datos no confiables de Laravel CVE-2018-15133 a su Catálogo de vulnerabilidades explotadas conocidas basándose en esta evidencia de explotación activa.

También se ha observado que el actor de amenazas que implementa Androxgh0st explota CVE-2017-9841una vulnerabilidad en PHP Testing Framework PHPUnit que permite a un atacante ejecutar código remoto en el sitio web.

CVE-2021-41773 también es explotado por el actor de amenazas. Esta vulnerabilidad en el servidor HTTP Apache permite a un atacante ejecutar código remoto en el sitio web.

¿Qué se sabe sobre el propósito de spam del malware Androxgh0st?

Lacework escribió a finales de 2022 que “durante el año pasado, se cree que casi un tercio de los incidentes clave comprometidos observados por Lacework tienen como objetivo spam o campañas de correo electrónico maliciosos”, y la mayor parte de la actividad fue generada por Androxgh0st.

El malware tiene múltiples funciones para permitir el abuso de SMTP, incluido el escaneo de cuotas de envío del Servicio de correo electrónico simple de Amazon, probablemente para uso futuro de spam.

Cómo protegerse de esta amenaza de malware Androxgh0st

El aviso conjunto de CISA y el FBI recomienda tomar las siguientes acciones:

- Mantenga todos los sistemas operativos, software y firmware actualizados. En particular, los servidores Apache deben estar actualizados. Como se puede leer en este artículo, los atacantes aún pueden activar una vulnerabilidad del servidor web Apache que fue parcheada en 2021.

- Verifique que la configuración predeterminada para todos los URI sea denegar el acceso a menos que exista una necesidad específica de que sea accesible desde Internet.

- Asegúrese de que las aplicaciones Laravel no estén configuradas para ejecutarse en modo de depuración o prueba, ya que podría permitir a los atacantes explotar las debilidades más fácilmente.

- Elimine todas las credenciales de la nube de los archivos .env y revoquelas. Como afirman CISA y el FBI, «todos los proveedores de la nube tienen formas más seguras de proporcionar credenciales temporales, rotadas con frecuencia, al código que se ejecuta dentro de un servidor web sin almacenarlas en ningún archivo».

- Revise cualquier plataforma o servicio que utilice archivos .env para detectar acceso o uso no autorizado.

- Busque archivos PHP desconocidos o no reconocidos, en particular en la carpeta raíz del servidor web y en la carpeta /vendor/phpunit/phpunit/src/Util/PHP si el servidor web utiliza PHPUnit.

- Revise las solicitudes GET salientes a plataformas de alojamiento de archivos (por ejemplo, GitHub y Pastebin), especialmente cuando la solicitud accede a un archivo .php.

Además, se recomienda buscar usuarios recién creados para cualquiera de los servicios afectados, porque se ha observado que Androxgh0st crea nuevas instancias de AWS utilizadas para actividades de escaneo adicionales.

Se deben implementar soluciones de seguridad en todos los puntos finales y servidores de la organización para detectar cualquier actividad sospechosa. Cuando sea posible, su departamento de TI debe implementar autenticación multifactor en todos los servicios para evitar verse comprometido por un atacante en posesión de credenciales válidas.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.