Los investigadores de ciberseguridad han detectado en la naturaleza otra variante de la familia de ransomware Phobos conocida como Fausto.

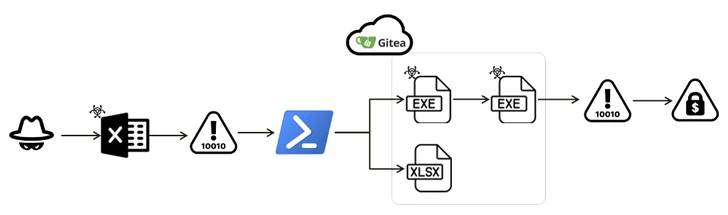

Fortinet FortiGuard Labs, que detalló la última versión del ransomware, dijo que se propaga mediante una infección que entrega un documento de Microsoft Excel (.XLAM) que contiene un script VBA.

«Los atacantes utilizaron el servicio Gitea para almacenar varios archivos codificados en Base64, cada uno con un binario malicioso», dijo la investigadora de seguridad Cara Lin. dicho en un informe técnico publicado la semana pasada. «Cuando estos archivos se inyectan en la memoria de un sistema, inician un ataque de cifrado de archivos».

Faust es la última incorporación a varias variantes de ransomware de la familia Phobos, incluidos Eking, Eight, Elbie, Devos y 8Base. Vale la pena señalar que Fausto fue previamente documentado por Cisco Talos en noviembre de 2023.

La firma de ciberseguridad describió la variante como activa desde 2022 y «no se dirige a industrias o regiones específicas».

La cadena de ataque comienza con un documento XLAM que, cuando se abre, descarga datos codificados en Base64 de Gitea para guardar un archivo XLSX inofensivo, al mismo tiempo que recupera sigilosamente un ejecutable que se hace pasar por un actualizador del software AVG AntiVirus («AVG Updater. exe»).

El binario, por su parte, funciona como un descargador para buscar e iniciar otro ejecutable llamado «SmartScreen Defender Windows.exe» para iniciar su proceso de cifrado empleando un ataque sin archivos para implementar el código shell malicioso.

«La variante Faust exhibe la capacidad de mantener la persistencia en un entorno y crea múltiples subprocesos para una ejecución eficiente», dijo Lin.

El desarrollo se produce cuando nuevas familias de ransomware como Albabat (también conocido como Murciélago Blanco), Kaseika, Kuiper, Mímicay SIN NOMBRE han ganado terreno, siendo el primero un malware basado en Rust que se distribuye en forma de software fraudulento, como una herramienta falsa de activación digital de Windows 10 y un programa de trampas para el juego Counter-Strike 2.

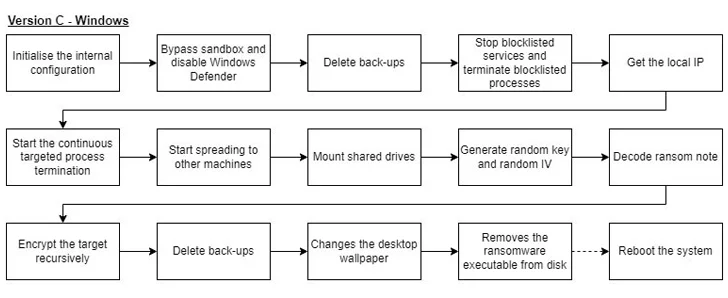

Trellix, que examinó las versiones de Kuiper para Windows, Linux y macOS a principios de este mes, atribuyó el ransomware basado en Golang a un actor de amenazas llamado RobinHood, quien lo anunció por primera vez en foros clandestinos en septiembre de 2023.

«La naturaleza centrada en la concurrencia de Golang beneficia al actor de amenazas aquí, evitando condiciones de carrera y otros problemas comunes cuando se trata de múltiples hilos, que de otro modo habrían sido (casi) seguros», dijo el investigador de seguridad Max Kersten. dicho.

«Otro factor que aprovecha el ransomware Kuiper, que también es una razón para la creciente popularidad de Golang, son las capacidades multiplataforma del lenguaje para crear compilaciones para una variedad de plataformas. Esta flexibilidad permite a los atacantes adaptar su código con poco esfuerzo, especialmente desde el La mayor parte del código base (es decir, la actividad relacionada con el cifrado) es Golang puro y no requiere reescritura para una plataforma diferente».

NONAME también destaca por el hecho de que su sitio de filtración de datos imita al del grupo LockBit, lo que plantea la posibilidad de que sea otro LockBit o que recopile bases de datos filtradas compartidas por LockBit en el portal oficial de filtración, investigador. Rakesh Krishnan señaló.

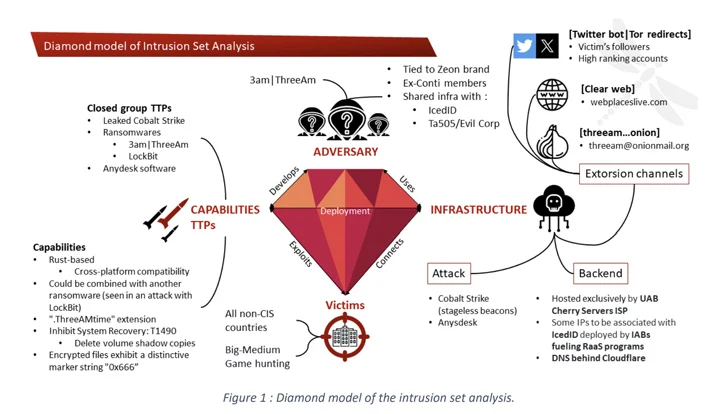

Los hallazgos siguen un informe de la empresa francesa de ciberseguridad Intrinsec que conectó la naciente 3 a.m. (también escrito ThreeAM) ransomware al ransomware Royal/BlackSuitque, a su vez, surgió tras el cierre del sindicato de cibercrimen Conti en mayo de 2022.

Los vínculos surgen de una «superposición significativa» en tácticas y canales de comunicación entre el ransomware 3 AM y la «infraestructura compartida de nexo ex-Conti-Ryuk-TrickBot«.

Eso no es todo. Se ha observado que los actores de ransomware utilizan una vez más TeamViewer como vector de acceso inicial para violar los entornos de destino e intentar implementar cifrados basados en el Creador de ransomware LockBitcual filtrado en septiembre de 2022.

«Los actores de amenazas buscan cualquier medio disponible de acceso a puntos finales individuales para causar estragos y posiblemente extender su alcance más allá de la infraestructura», dijo la firma de ciberseguridad Huntress. dicho.

En semanas recientes, BloqueoBit 3.0 También se ha distribuido en forma de archivos de Microsoft Word disfrazados de currículums dirigidos a entidades en Corea del Sur, según el Centro de Inteligencia de Seguridad AhnLab (UN SEGUNDO).