Los expertos en seguridad han revelado una asombrosa campaña de cuatro años de iPhone Hackeo dirigido a la empresa de seguridad rusa Kaspersky, que ha sido calificado como «el exploit más sofisticado jamás creado».

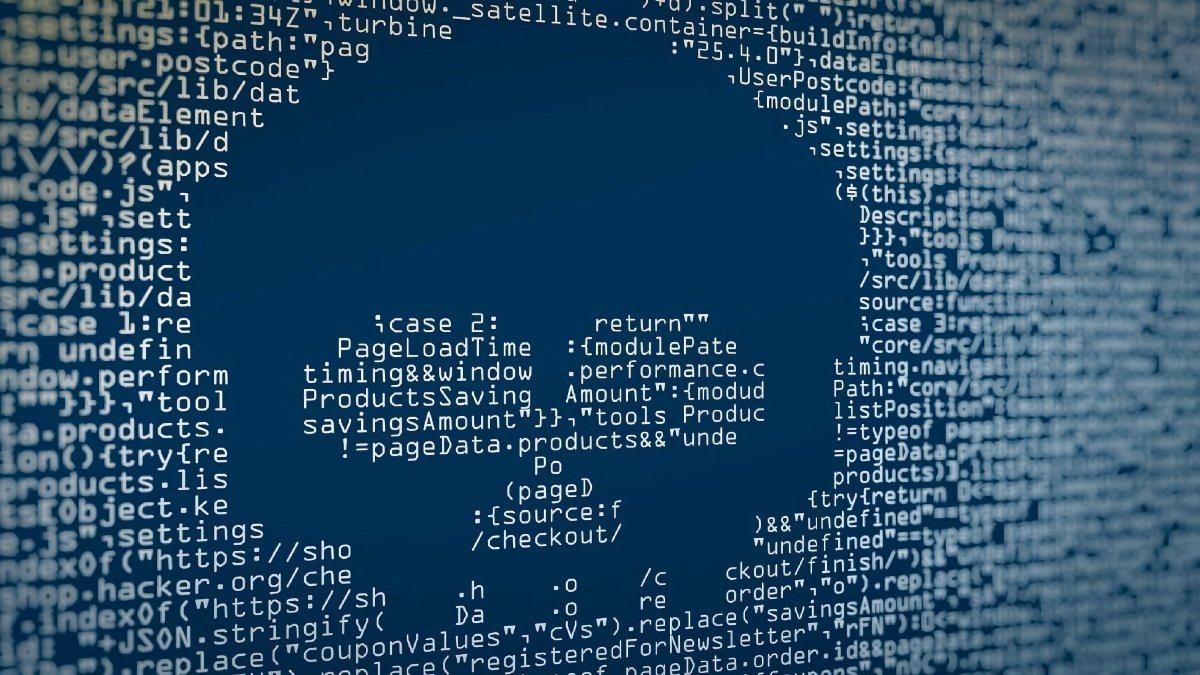

El ataque de la Operación Triangulación involucró una serie compleja de exploits, incluido un clic cero iMessage ataque, dirigido a iOS hasta la versión 16.2. El ataque comenzó con un archivo adjunto malicioso de iMessage que explotaba una instrucción de fuente TrueType no documentada, lo que llevaba a la ejecución remota de código.

La cadena de exploits incorporó múltiples técnicas, como programación orientada a retorno/salto, ofuscación de JavaScript y manipulación de JavaScriptCore y la memoria del kernel. de acuerdo a El investigador de Kaspersky, Boris Larin.

Explotación de registros de hardware ocultos

Una parte clave del ataque fue el uso de controles de hardware especiales (registros MMIO) para sortear la capa de seguridad de Protección de páginas de Apple. Se hizo a través de debilidades específicas, rastreadas como CVE-2023-41990, CVE-2023-32434y CVE-2023-38606 en la base de datos de fallos de seguridad.

Al explotar estas fallas, los atacantes podrían acceder a toda la memoria del iPhone y obtener control total para llevar a cabo acciones adicionales como enviar grabaciones del micrófono, imágenes, información de ubicación y otros datos confidenciales a sus servidores.

Una de estas debilidades, CVE-2023-38606, era especialmente complicada y permitía a los atacantes eludir la seguridad adicional en los iPhone más nuevos. Esto se hizo enviando datos a ciertas partes de la memoria del iPhone usando algunas partes ocultas de los chips de Apple, que probablemente estaban destinadas a verificar y solucionar problemas.

Los investigadores encontraron estas partes ocultas conectadas al procesador de gráficos del iPhone. Cuando intentaron acceder a ellos, el procesador gráfico se bloqueó, lo que demostró que eran parte del ataque.

Un control en particular, numerado 0x206040000, era vital porque se usaba al inicio y al final del ataque. Eso sugiere que se utilizó para activar o desactivar una función de hardware única o para gestionar alertas durante el ataque.

Apple solucionó el problema de seguridad actualizando el mapa interno del dispositivo (conocido como árbol de dispositivos) para reconocer y controlar el acceso a áreas de memoria específicas, específicamente los rangos 0x206000000-0x206050000 y 0x206110000-0x206400000, que estaban siendo utilizados indebidamente en el ataque.

El sistema del dispositivo (XNU) utiliza este mapa para decidir si debe permitir el acceso a determinadas partes de su memoria. Cada área del mapa está claramente etiquetada para mostrar qué tipo de memoria es y para qué se utiliza.

¿Es posible mantenerse a salvo de la triangulación?

Apple ya ha parcheado la combinación de exploits utilizados aquí.

Si bien es imposible mantenerse a salvo de un ataque de día cero, los usuarios de iPhone aún pueden tomar varias medidas para mitigar el daño. Sin embargo, en este caso se trataba de una munición dirigida directamente a los empleados de Kaspersky.

Es fundamental actualizar iOS periódicamente a la última versión, ya que incluye correcciones para vulnerabilidades de seguridad conocidas. Los usuarios deben tener cuidado con los mensajes, especialmente de fuentes desconocidas, evitando hacer clic en enlaces sospechosos o descargar archivos adjuntos.

Emplear contraseñas únicas y seguras y habilitar la autenticación de dos factores para el ID de Apple agrega otra capa de seguridad. A continuación, las copias de seguridad periódicas de los datos del iPhone pueden mitigar los daños en caso de un ataque.

Finalmente, Apple agregó una característica llamado «Modo de bloqueo» para iPhone, Macy iPad en iOS 16, MacOS está llegandoy iPadOS 16. Es una característica de seguridad diseñada principalmente para personas de alto perfil que podrían ser blanco de ataques cibernéticos sofisticados.

La función no está diseñada para el uso diario debido a su naturaleza altamente restrictiva, lo que limita significativamente la funcionalidad del dispositivo.