El actor de amenazas vinculado a Corea del Norte conocido como Kimsuky (también conocido como Black Banshee, Emerald Sleet o Springtail) está cambiando sus tácticas, aprovechando archivos de ayuda HTML compilada (CHM) como vectores para distribuir malware con el fin de recopilar datos confidenciales.

Se sabe que Kimsuky, activo desde al menos 2012, apunta a entidades ubicadas en Corea del Sur, así como en América del Norte, Asia y Europa.

Según Rapid7, las cadenas de ataques han aprovechado documentos de Microsoft Office, archivos ISO y archivos de acceso directo de Windows (LNK) como armas, y el grupo también emplea archivos CHM para implementar malware en hosts comprometidos.

La firma de ciberseguridad ha atribuido la actividad a Kimsuky con moderada confianza, citando maniobras similares observadas en el pasado.

«Aunque originalmente fueron diseñados para documentación de ayuda, los archivos CHM también han sido explotados con fines maliciosos, como distribuir malware, porque pueden ejecutar JavaScript cuando se abren», dijo la compañía. dicho.

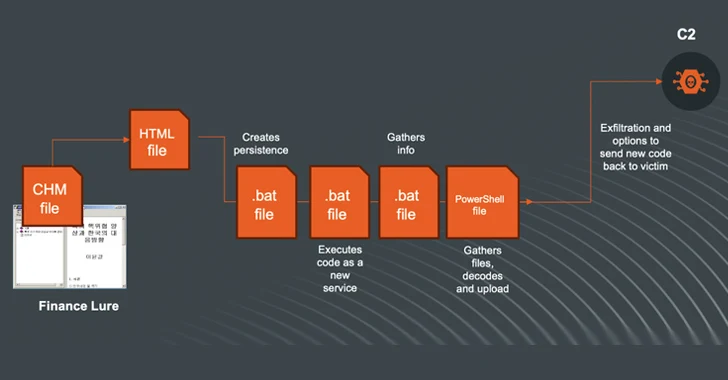

El archivo CHM se propaga dentro de un archivo ISO, VHD, ZIP o RAR, cuya apertura ejecuta un script de Visual Basic (VBScript) para configurar la persistencia y comunicarse con un servidor remoto para obtener una carga útil de la siguiente etapa responsable de recopilar y filtrar. informacion delicada.

Rapid7 describió los ataques como continuos y en evolución, dirigidos a organizaciones con sede en Corea del Sur. También identificó una secuencia de infección alternativa que emplea un archivo CHM como punto de partida para eliminar archivos por lotes encargados de recopilar la información y un script de PowerShell para conectarse al servidor C2 y transferir los datos.

«El modus operandi y la reutilización de códigos y herramientas muestran que el actor de la amenaza está utilizando y refinando/remodelando activamente sus técnicas y tácticas para recopilar inteligencia de las víctimas», dijo.

El desarrollo se produce cuando Symantec, propiedad de Broadcom, reveló que los actores de Kimsuky están distribuyendo malware que se hace pasar por una aplicación de una entidad pública coreana legítima.

«Una vez comprometido, el dropper instala un malware de puerta trasera Endoor», Symantec dicho. «Esta amenaza permite a los atacantes recopilar información confidencial de la víctima o instalar malware adicional».

Vale la pena señalar que Endoor, basado en Golang, junto con Troll Stealer (también conocido como TrollAgent), se han implementado recientemente. en relación con los ciberataques que se dirigen a usuarios que descargan programas de seguridad del sitio web de una asociación coreana relacionada con la construcción.

Los hallazgos también llegan en medio de una investigación iniciada por las Naciones Unidas sobre 58 presuntos ataques cibernéticos llevados a cabo por actores estatales de Corea del Norte entre 2017 y 2023 que obtuvo 3 mil millones de dólares en ingresos ilegales para ayudarlo más desarrollar su programa de armas nucleares.

«Según se informa, el gran volumen de ataques cibernéticos por parte de grupos de piratas informáticos subordinados a la Oficina General de Reconocimiento continuó», dice el informe. dicho. «Las tendencias incluyen la focalización empresas de defensa y cadenas de suministro y, cada vez más, compartir infraestructura y herramientas».

La Oficina General de Reconocimiento (RGB) es el principal servicio de inteligencia exterior de Corea del Norte y comprende el grupos de amenazas ampliamente rastreados como el Grupo Lazarus –y sus elementos subordinados, Andariel y BlueNoroff– y Kimsuky.

«Kimsuky ha mostrado interés en utilizar inteligencia artificial generativa, incluidos modelos de lenguaje grandes, potencialmente para codificar o escribir correos electrónicos de phishing», agrega el informe. «Se ha observado que Kimsuky usa ChatGPT».