Se ha observado a un actor de amenazas llamado Water Curupira distribuyendo activamente el PikaBot malware de carga como parte de campañas de spam en 2023.

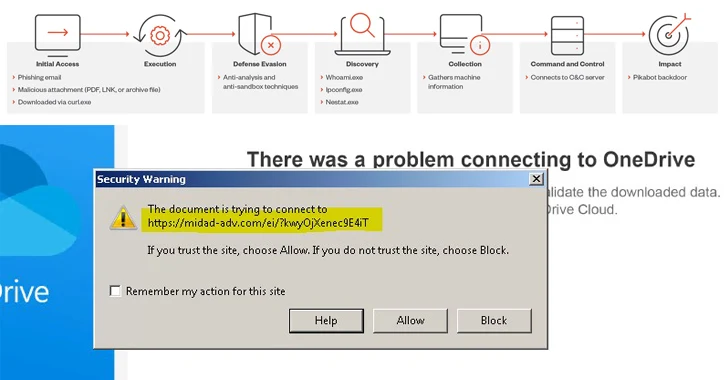

«Los operadores de PikaBot ejecutaron campañas de phishing, dirigidas a las víctimas a través de sus dos componentes, un cargador y un módulo central, que permitieron el acceso remoto no autorizado y permitieron la ejecución de comandos arbitrarios a través de una conexión establecida con su servidor de comando y control (C&C)». Tendencia Micro dicho en un informe publicado hoy.

La actividad comenzó en el primer trimestre de 2023 y duró hasta finales de junio, antes de intensificarse nuevamente en septiembre. También se superpone con campañas anteriores que han utilizado tácticas similares para entregar QakBot, específicamente aquellos orquestado por grupos de cibercrimen conocido como TA571 y TA577.

Se cree que el aumento en el número de campañas de phishing relacionadas con PikaBot es el resultado de la caída de QakBot en agosto, con DarkGate emergiendo como otro reemplazo.

PikaBot es principalmente un cargador, lo que significa que está diseñado para lanzar otra carga útil, incluido Cobalt Strike, un conjunto de herramientas legítimo post-explotación que normalmente actúa como precursor de la implementación de ransomware.

Las cadenas de ataque aprovechan una técnica llamada secuestro de hilo de correo electrónicoempleando hilos de correo electrónico existentes para engañar a los destinatarios para que abran enlaces o archivos adjuntos maliciosos, activando efectivamente la secuencia de ejecución del malware.

Los archivos adjuntos ZIP, que contienen archivos JavaScript o IMG, se utilizan como plataforma de lanzamiento para PikaBot. El malware, por su parte, comprueba el idioma del sistema y detiene la ejecución si es ruso o ucraniano.

En el siguiente paso, recopila detalles sobre el sistema de la víctima y los reenvía a un servidor C&C en formato JSON. Las campañas de Water Curupira tienen como objetivo eliminar Cobalt Strike, lo que posteriormente condujo a la implementación del ransomware Black Basta.

«El actor de amenazas también llevó a cabo varias campañas de spam DarkGate y una pequeña cantidad de campañas IcedID durante las primeras semanas del tercer trimestre de 2023, pero desde entonces se ha centrado exclusivamente en PikaBot», dijo Trend Micro.