En Google Play Store se han observado varias aplicaciones maliciosas de Android que convierten los dispositivos móviles que ejecutan el sistema operativo en servidores proxy residenciales (RESIP) para otros actores de amenazas.

Los hallazgos provienen del equipo Satori Threat Intelligence de HUMAN, que dijo que el grupo de aplicaciones VPN venía equipado con una biblioteca Golang que transformaba el dispositivo del usuario en un nodo proxy sin su conocimiento.

La operación ha recibido el nombre en clave PROXYLIB por la compañía. Desde entonces, Google ha eliminado las 29 aplicaciones en cuestión.

Los proxies residenciales son una red de servidores proxy que se obtienen a partir de direcciones IP reales proporcionadas por proveedores de servicios de Internet (ISP), que ayudan a los usuarios a ocultar sus direcciones IP reales enrutando su tráfico de Internet a través de un servidor intermediario.

Dejando a un lado los beneficios del anonimato, están listos para ser abusados por actores de amenazas no solo para ofuscar sus orígenes, sino también para llevar a cabo una amplia gama de ataques.

«Cuando un actor de amenazas utiliza un proxy residencial, el tráfico de estos ataques parece provenir de diferentes direcciones IP residenciales en lugar de una IP de un centro de datos u otras partes de la infraestructura de un actor de amenazas», afirman los investigadores de seguridad. dicho. «Muchos actores de amenazas compran acceso a estas redes para facilitar sus operaciones».

Algunas de estas redes pueden ser creadas por operadores de malware que engañan a usuarios desprevenidos para que instalen aplicaciones falsas que esencialmente acorralan los dispositivos en una botnet que luego se monetiza con fines de lucro vendiendo el acceso a otros clientes.

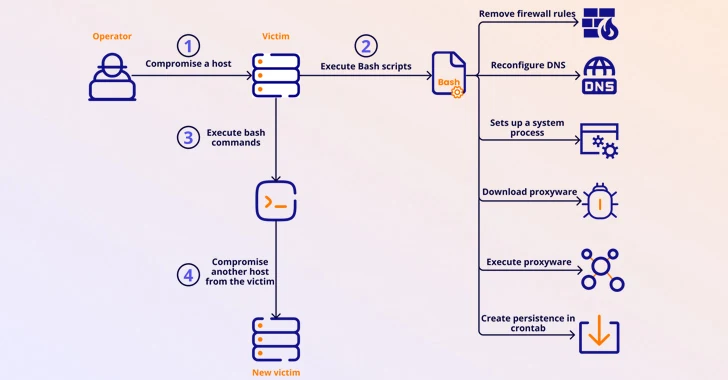

Las aplicaciones VPN de Android descubiertas por HUMAN están diseñadas para establecer contacto con un servidor remoto, inscribir el dispositivo infectado en la red y procesar cualquier solicitud de la red proxy.

Otro aspecto notable de estas aplicaciones es que un subconjunto de ellas identificadas entre mayo y octubre de 2023 incorporan un kit de desarrollo de software (SDK) de LumiApps, que contiene la funcionalidad de proxyware. En ambos casos, la capacidad maliciosa se logra utilizando una biblioteca nativa de Golang.

LumiApps también ofrece un servicio que esencialmente permite a los usuarios cargar cualquier archivo APK de su elección, incluidas aplicaciones legítimas, y agruparle el SDK sin tener que crear una cuenta de usuario, que luego puede volver a descargarse y compartirse con otros.

«LumiApps ayuda a las empresas a recopilar información que está disponible públicamente en Internet», la empresa israelí dice en su sitio web. «Utiliza la dirección IP del usuario para cargar varias páginas web en segundo plano desde sitios web conocidos».

«Esto se hace de una manera que nunca interrumpe al usuario y cumple plenamente con GDPR/CCPA. Luego, las páginas web se envían a las empresas, que las utilizan para mejorar sus bases de datos, ofreciendo mejores productos, servicios y precios».

Estas aplicaciones modificadas, llamadas mods, luego se distribuyen dentro y fuera de Google Play Store. LumiApps se promociona a sí mismo y al SDK como un método alternativo de monetización de aplicaciones para mostrar anuncios.

Hay evidencia que indica que el actor de amenazas detrás de PROXYLIB está vendiendo acceso a la red proxy creada por los dispositivos infectados a través de LumiApps y Asocks, una empresa que se anuncia como vendedora de servidores proxy residenciales.

Es más, en un esfuerzo por integrar el SDK en tantas aplicaciones como sea posible y ampliar el tamaño de la botnet, LumiApps ofrece recompensas en efectivo a los desarrolladores en función de la cantidad de tráfico que se dirige a través de los dispositivos de los usuarios que han instalado sus aplicaciones. El servicio SDK también se anuncia en las redes sociales y en foros de sombrero negro.

Una investigación reciente publicada por Orange Cyberdefense y Sekoia caracterizó a los proxies residenciales como parte de un «ecosistema fragmentado pero interconectado», en el que los servicios de proxyware se anuncian de diversas formas, desde contribuciones voluntarias hasta tiendas dedicadas y canales de reventa.

«[In the case of SDKs]el proxyware suele estar integrado en un producto o servicio», afirman las empresas anotado. Es posible que los usuarios no se den cuenta de que se instalará software proxy al aceptar los términos de uso de la aplicación principal en la que está integrado. Esta falta de transparencia lleva a que los usuarios compartan su conexión a Internet sin una comprensión clara».

El desarrollo se produce como Lumen Black Lotus Labs. revelado que los enrutadores de hogares y oficinas pequeñas (SOHO) y los dispositivos IoT al final de su vida útil (EoL) están siendo comprometidos por una botnet conocida como TheMoon para impulsar un servicio de proxy criminal llamado Faceless.