[ad_1]

Un grupo de amenaza persistente avanzada (APT) previamente indocumentado y alineado con China llamado peluchedaemon se ha relacionado con un ataque a la cadena de suministro dirigido a un proveedor de red privada virtual (VPN) de Corea del Sur en 2023, según nuevos hallazgos de ESET.

«Los atacantes reemplazaron el instalador legítimo por uno que también implementó el implante característico del grupo al que llamamos SlowStepper: una puerta trasera rica en funciones con un conjunto de herramientas de más de 30 componentes», dijo el investigador de ESET Facundo Muñoz. dicho en un informe técnico compartido con The Hacker News.

Se considera que PlushDaemon es un grupo nexo con China que ha estado operativo desde al menos 2019, dirigido a personas y entidades en China, Taiwán, Hong Kong, Corea del Sur, Estados Unidos y Nueva Zelanda.

Un elemento central de sus operaciones es una puerta trasera hecha a medida llamada SlowStepper, que se describe como un gran conjunto de herramientas que consta de alrededor de 30 módulos, programados en C++, Python y Go.

Otro aspecto crucial de sus ataques es el secuestro de canales legítimos de actualización de software y la explotación de vulnerabilidades en servidores web para obtener acceso inicial a la red objetivo.

La empresa eslovaca de ciberseguridad dijo que detectó en mayo de 2024 un código malicioso incrustado en el instalador NSIS para Windows descargado del sitio web de un proveedor de software VPN llamado IPany («ipany[.]kr/descargar/IPanyVPNsetup.zip»).

La versión fraudulenta del instalador, que desde entonces se eliminó del sitio web, está diseñada para eliminar el software legítimo y la puerta trasera SlowStepper. Actualmente no está claro quiénes son los objetivos exactos del ataque a la cadena de suministro, aunque cualquier individuo o entidad que descargue el archivo ZIP con trampa explosiva podría haber estado en riesgo.

Los datos de telemetría recopilados por ESET muestran que varios usuarios intentaron instalar el software troyanizado en las redes asociadas con una empresa de semiconductores y una empresa de desarrollo de software no identificada en Corea del Sur. Las víctimas de mayor edad se registraron en Japón y Chia en noviembre y diciembre de 2023, respectivamente.

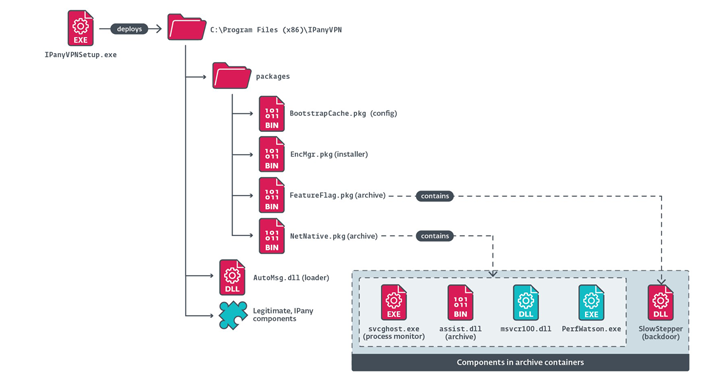

La cadena de ataque comienza con la ejecución del instalador («IPanyVPNsetup.exe»), que procede a establecer persistencia en el host entre reinicios y lanza un cargador («AutoMsg.dll») que, a su vez, es responsable de ejecutar el código shell que carga otra DLL («EncMgr.pkg»).

Posteriormente, la DLL extrae dos archivos más («NetNative.pkg» y »FeatureFlag.pkg») que se utilizan para descargar un archivo DLL malicioso («lregdll.dll») usando «PerfWatson.exe», que es una versión renombrada de un utilidad legítima de línea de comandos llamada regcap.exe que forma parte de Microsoft Visual Studio.

El objetivo final de la DLL es cargar el implante SlowStepper desde el archivo winlogin.gif presente en FeatureFlag.pkg. Se cree que SlowStepper está en proceso desde enero de 2019 (versión 0.1.7), y la última iteración (0.2.12) se compiló en junio de 2024.

«Aunque el código contiene cientos de funciones, la variante particular utilizada en el compromiso de la cadena de suministro del software IPany VPN parece ser la versión 0.2.10 Lite, según el código de la puerta trasera», dijo Muñoz. «La llamada versión «Lite» contiene menos funciones que otras versiones anteriores y más recientes.»

Tanto la versión completa como la Lite hacen uso de un amplio conjunto de herramientas escritas en Python y Go que permiten la recopilación de datos y la vigilancia clandestina mediante la grabación de audio y videos. Se dice que las herramientas están alojadas en la plataforma de repositorio de códigos china. Código Git.

En cuanto a comando y control (C&C), SlowStepper construye una consulta DNS para obtener un registro TXT para el dominio 7051.gsm.360safe[.]empresa a uno de los tres servidores DNS públicos (114DNS, Google y Alibaba Public DNS) para obtener una serie de 10 direcciones IP, de las cuales se elige una para usarla como servidor C&C para procesar comandos emitidos por el operador.

«Si, después de varios intentos, no logra establecer una conexión con el servidor, utiliza el API gethostbyname en el dominio st.360safe[.]empresa para obtener la dirección IP asignada a ese dominio y utiliza la IP obtenida como su servidor C&C alternativo», explicó Muñoz.

Los comandos abarcan una amplia gama, lo que le permite capturar información exhaustiva del sistema; ejecutar un módulo de Python; eliminar archivos específicos; ejecutar comandos a través de cmd.exe; enumerar el sistema de archivos; descargar y ejecutar archivos; e incluso desinstalarse solo. Una característica bastante inusual de la puerta trasera es la activación de un shell personalizado al recibir el comando «0x3A».

Esto le otorga al atacante la capacidad de ejecutar cargas útiles arbitrarias alojadas de forma remota (gcall), actualizar componentes de la puerta trasera (update) y ejecutar un módulo de Python en la máquina comprometida (pycall), el último de los cuales descarga un archivo ZIP de la cuenta de GitCode. que contiene el intérprete de Python y la biblioteca que se ejecutará para recopilar información de interés –

- Navegadorque recopila datos de navegadores web como Google Chrome, Microsoft Edge, Opera, Brave, Vivaldi, Cốc Cốc browser, UC Browser, 360 Browser y Mozilla Firefox.

- Cámaraque toma fotografías si hay una cámara conectada a la máquina comprometida

- Recopilar informaciónque recopila archivos que coinciden con las extensiones .txt, .doc, .docx, .xls, .xlsx, .ppt y .pptx, así como información de aplicaciones como LetsVPN, Tencent QQ, WeChat, Kingsoft WPS, e2eSoft VCam, KuGou, Oray Sunlogin y ToDesk

- Descodificarque descarga un módulo del repositorio remoto y lo descifra

- DingTalkque recopila mensajes de chat de DingTalk

- Descargarque descarga paquetes Python no maliciosos

- Escáner de archivos y ArchivoEscánerTodoDiscoque escanea el sistema en busca de archivos.

- obtener OperaCookieque obtiene cookies del navegador Opera

- Ubicación, que obtiene la dirección IP del ordenador y las coordenadas GPS

- qpassque recopila datos del navegador Tencent QQ (probablemente reemplazado por el módulo qqpass)

- qqpass y Pase webque recopila contraseñas de Google Chrome, Mozilla Firefox, Tencent QQ Browser, 360 Chrome y UC Browser.

- Registro de pantallaque graba la pantalla

- Telegramaque recopila datos de Telegram

- WeChatque recopila datos de WeChat

- Llave inalámbricaque recopila información y contraseñas de redes inalámbricas

ESET dijo que también identificó en el repositorio de código remoto varios programas de software escritos en Golang que ofrecen funcionalidades de descarga y proxy inverso.

«Esta puerta trasera se destaca por su protocolo C&C de múltiples etapas que utiliza DNS y su capacidad para descargar y ejecutar docenas de módulos Python adicionales con capacidades de espionaje», dijo Muñoz.

«Los numerosos componentes del conjunto de herramientas PlushDaemon y su rico historial de versiones muestran que, aunque hasta ahora se desconocía, este grupo APT alineado con China ha estado operando diligentemente para desarrollar una amplia gama de herramientas, lo que lo convierte en una amenaza importante a tener en cuenta».

[ad_2]

Enlace fuente