[ad_1]

Un investigador de seguridad ha detallado un antiguo truco en macOS que dio a los piratas informáticos acceso total al iCloud de un usuario, necesitando únicamente una invitación de calendario para tener éxito.

En 2022, el investigador de seguridad Mikko Kenttala descubrió un Vulnerabilidad de clic cero en Calendario de macOS que podría permitir a los atacantes agregar o eliminar archivos en el entorno sandbox de Calendario. La vulnerabilidad permitió a los atacantes ejecutar código malicioso y acceder a datos confidenciales almacenados en el dispositivo de la víctima, incluidas las fotos de iCloud.

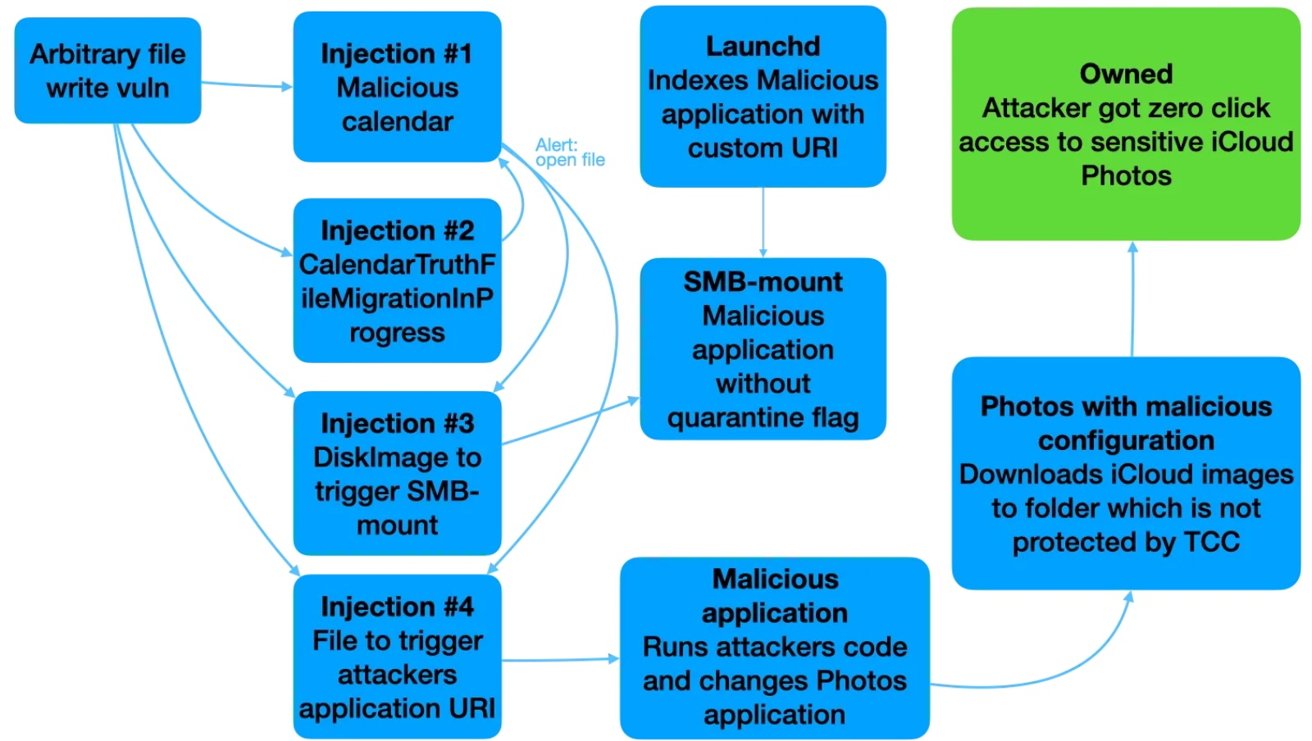

El exploit comienza con el envío por parte del atacante de una invitación de calendario que contiene un archivo adjunto malicioso. El nombre del archivo no está debidamente desinfectado, lo que permite al atacante realizar un ataque de «recorrido de directorio», lo que significa que puede manipular la ruta del archivo y colocarlo en ubicaciones no deseadas.

La vulnerabilidad (CVE-2022-46723) permite a los atacantes sobrescribir o eliminar archivos dentro del sistema de archivos de la aplicación Calendario. Por ejemplo, si el atacante envía un archivo llamado «FILENAME=../../../malicious_file.txt», este se colocará fuera del directorio previsto, en una ubicación más peligrosa en el sistema de archivos del usuario.

Los atacantes podrían intensificar aún más el ataque utilizando la vulnerabilidad de escritura arbitraria de archivos. Podrían inyectar archivos de calendario maliciosos diseñados para ejecutar código cuando se actualiza macOS, en particular de Monterey a Ventura.

Estos archivos incluían eventos con funciones de alerta que se activaban cuando el sistema procesaba datos del calendario. Los archivos inyectados contendrían código para ejecutar automáticamente archivos como imágenes .dmg y accesos directos .url, lo que eventualmente llevaría a la ejecución remota de código (RCE).

Con el tiempo, el atacante podría tomar el control total del Mac sin el conocimiento o interacción del usuario.

Afortunadamente, el ataque no es nuevo. Apple lo parcheó en varias actualizaciones desde octubre de 2022 hasta septiembre de 2023. Estas correcciones implicaron restringir los permisos de archivos dentro de la aplicación Calendario y agregar capas de seguridad adicionales para evitar el ataque de cruce de directorios.

Cómo mantenerse a salvo de los ataques de clic cero

Para protegerse de vulnerabilidades que no requieren hacer clic, como la descubierta en Calendario de macOS, es fundamental seguir algunas medidas de protección. En primer lugar, mantenga siempre actualizado su software.

Apple publica con frecuencia parches que solucionan fallas de seguridad, y habilitar las actualizaciones automáticas garantiza que recibirás correcciones críticas. Por último, fortalece la configuración de seguridad de tu dispositivo restringiendo el acceso de las aplicaciones a datos confidenciales, como tu calendario, fotos y archivos.

[ad_2]

Enlace fuente