Los investigadores de ciberseguridad han descubierto una campaña malvertida que está dirigida a los anunciantes de Microsoft con anuncios falsos de Google que tienen como objetivo llevarlos a páginas de phishing que son capaces de cosechar sus credenciales.

«Estos anuncios maliciosos, que aparecen en Google Search, están diseñados para robar la información de inicio de sesión de los usuarios que intentan acceder a la plataforma de publicidad de Microsoft», Jérôme Segura, director senior de investigación en Malwarebytes, dicho en un informe del jueves.

Los hallazgos se produjeron unas semanas después de la compañía de seguridad cibernética expuesto Una campaña similar que aprovechó los anuncios de Google patrocinó para dirigirse a individuos y empresas que se anuncian a través de la plataforma de publicidad del gigante de búsqueda.

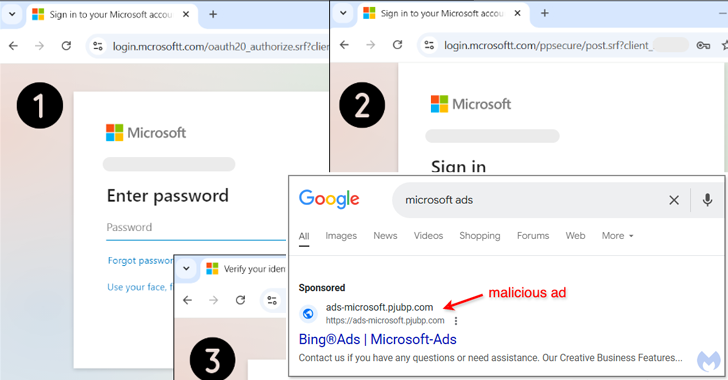

El último conjunto de ataques apunta a los usuarios que buscan términos como «anuncios de Microsoft» en la búsqueda de Google, con la esperanza de engañarlos para que haga clic en enlaces maliciosos que se sirven en forma de anuncios patrocinados en las páginas de resultados de búsqueda.

Al mismo tiempo, los actores de amenaza detrás de la campaña emplean varias técnicas para evadir la detección de herramientas de seguridad. Esto incluye redirigir el tráfico que se origina de VPN a un sitio web de marketing falso. Los visitantes del sitio también reciben desafíos de Cloudflare en un intento de filtrar bots.

Por último, pero no menos importante, los usuarios que intentan visitar directamente la página de destino final («Ads.McRrosoftt[.]com «) son rickrolled Al redirigirlos a un video de YouTube vinculado al famoso meme de Internet.

La página de phishing es una versión parecida de su contraparte legítima («Ads.Microsoft[.]com «) que está diseñado para capturar las credenciales de inicio de sesión de la víctima y los códigos de autenticación de dos factores (2FA), otorgando a los atacantes la capacidad de secuestrar sus cuentas.

MalwareBytes dijo que identificó una infraestructura de phishing adicional dirigida a cuentas de Microsoft que se remontan a un par de años, lo que sugiere que la campaña ha estado en curso durante algún tiempo y que también puede haber sido dirigida a otras plataformas publicitarias como Meta.

Otro aspecto notable es que la mayoría de los dominios de phishing están alojados en Brasil o tienen el dominio de nivel superior brasileño «.com.Br», recurriendo a los paralelos a la campaña dirigida a los usuarios de Google ADS, que fue alojado predominantemente en el «. pt «tld.

Hacker News se ha comunicado con Google para hacer comentarios, pero la compañía dijo previamente a The Hacker News que toma medidas para prohibir los anuncios que buscan engañar a los usuarios con el objetivo de robar su información, y que ha estado trabajando activamente para hacer cumplir las contramedidas contra tales esfuerzos.

Los ataques de amordazos se hacen pasar por USPS

La divulgación sigue a la aparición de una campaña de phishing SMS que emplea señuelos de entrega de paquetes fallidos para dirigirse exclusivamente a los usuarios de dispositivos móviles al hacerse pasar por el Servicio Postal de los Estados Unidos (USPS).

«Esta campaña emplea tácticas sofisticadas de ingeniería social y un medio de ofuscación nunca antes visto para ofrecer archivos PDF maliciosos diseñados para robar credenciales y comprometer datos confidenciales», el investigador de Zimperium Zlabs Fernando Ortega dicho En un informe publicado esta semana.

Los mensajes instan a los destinatarios a abrir un archivo PDF que acompaña para actualizar su dirección para completar la entrega. Presente dentro del documento PDF hay un botón «Haga clic en Actualizar» que dirige a la víctima a una página web de phishing de USPS, donde se les pide que ingresen su dirección postal, dirección de correo electrónico y número de teléfono.

La página de phishing también está equipada para capturar los detalles de su tarjeta de pago bajo la apariencia de un cargo de servicio por la rediberativa. Los datos ingresados se cifran y se transmiten a un servidor remoto bajo el control del atacante. Cuantos 20 PDF maliciosos y 630 páginas de phishing han sido detectados como parte de la campaña, lo que indica una operación a gran escala.

«Los PDF utilizados en esta campaña incrustan los enlaces haciendo clic en utilizar la etiqueta estándar /URI, lo que hace que sea más difícil extraer URL durante el análisis», señaló Ortega. «Este método permitió las URL maliciosas conocidas dentro de los archivos PDF para evitar la detección de varias soluciones de seguridad de punto final».

La actividad es una señal de que los ciberdelincuentes están explotando las brechas de seguridad en dispositivos móviles para lograr ataques de ingeniería social que capitalizan la confianza de los usuarios en marcas populares y comunicaciones de aspecto oficial.

Los ataques de amortiguación similares con temas de USPS también han utilizado el iMessage de Apple para entregar las páginas de phishing, una técnica que se sabe que es adoptada por un actor de amenaza de habla china, Tríada de amortiguación.

Dichos mensajes también intentan hábilmente evitar una medida de seguridad en iMessage que evita que los enlaces se puedan hacer clic a menos que el mensaje sea de un remitente conocido o de una cuenta a la que responde un usuario. Esto se logra al incluir un mensaje «por favor responda a Y» o «Responda a 1» en un intento de desactivar la protección de phishing incorporada de Imessage.

Vale la pena señalar que este enfoque se ha asociado previamente con un kit de herramientas de phishing como servicio (PHAA) llamado Dar cámarasque se ha utilizado para atacar ampliamente a servicios postales como USPS y otras organizaciones establecidas en más de 100 países.

«Los estafadores han construido este ataque relativamente bien, por lo que es por eso que se está viendo tan a menudo en la naturaleza», investigador de la cazadora Truman Kain dicho. «La simple verdad es que está funcionando».