[ad_1]

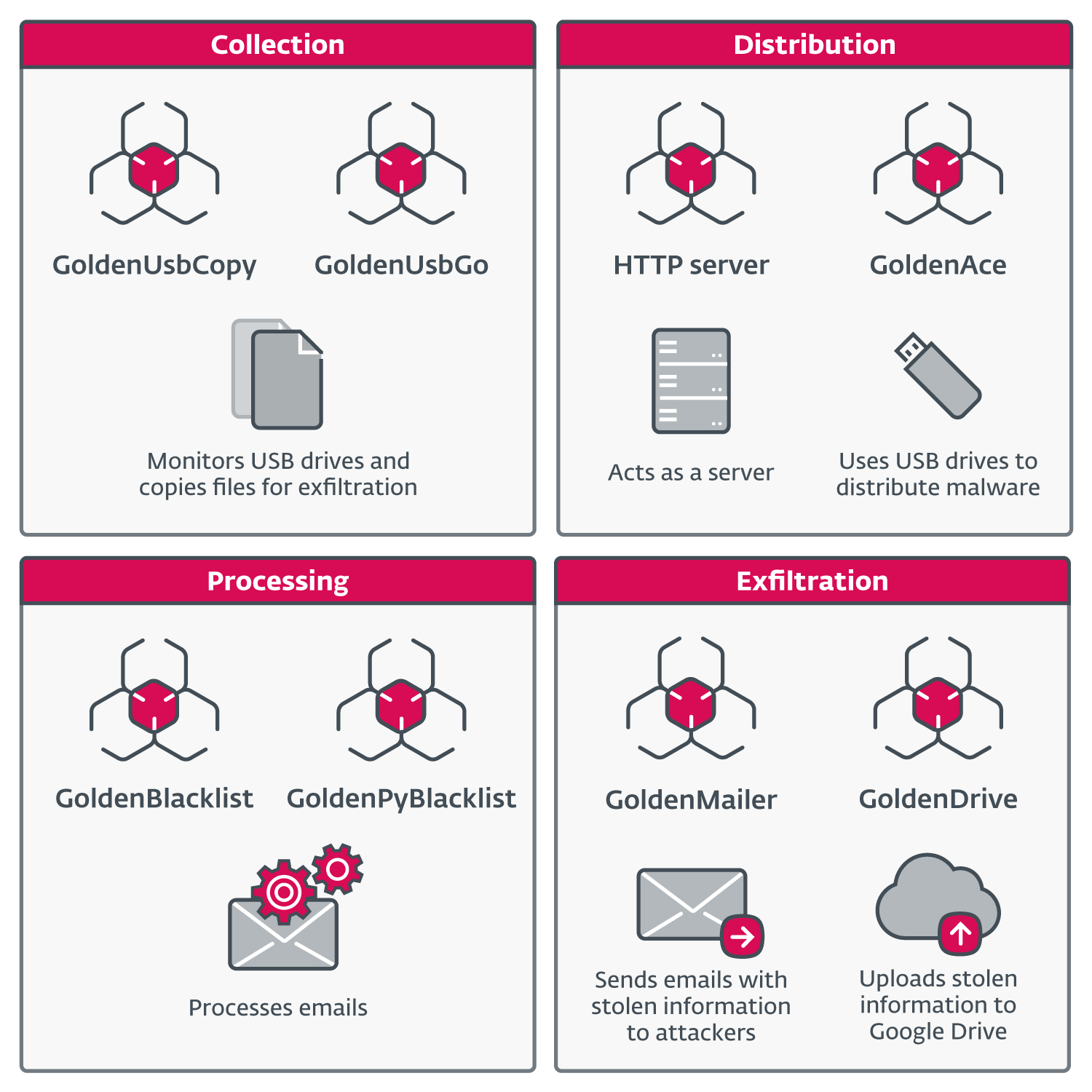

Los componentes del último conjunto de herramientas de GoldenJackal.

Crédito: ESET

El conjunto de herramientas recién descubierto se compone de muchos componentes básicos diferentes, escritos en múltiples idiomas y capacidades. El objetivo general parece ser una mayor flexibilidad y resistencia en caso de que el objetivo detecte un módulo.

«Su objetivo es obtener datos de sistemas aislados y permanecer fuera del radar tanto como sea posible», escribió en una entrevista Costin Raiu, un investigador que trabajaba en Kaspersky en el momento en que investigaba GoldenJackal. “Los múltiples mecanismos de exfiltración indican un conjunto de herramientas muy flexible que puede adaptarse a todo tipo de situaciones. Estas muchas herramientas indican que es un marco altamente personalizable donde implementan exactamente lo que necesitan en lugar de un malware multipropósito que puede hacer cualquier cosa”.

Otros nuevos conocimientos que ofrece la investigación de ESET es el interés de GoldenJackal en objetivos ubicados en Europa. Los investigadores de Kaspersky detectaron que el grupo apuntaba a países de Medio Oriente.

Según la información disponible para Kaspersky, los investigadores de la compañía no pudieron atribuir GoldenJackal a ningún país específico. ESET tampoco ha podido identificar definitivamente el país, pero sí encontró un indicio de que el grupo de amenazas puede tener un vínculo con la torreun potente grupo de hackers que trabaja en nombre de la agencia de inteligencia rusa FSB. El vínculo se presenta en forma de protocolo de comando y control en GoldenHowl denominado transport_http. La misma expresión se encuentra en el malware que se sabe que se origina en Turla.

Raiu dijo que el enfoque altamente modular también recuerda a Octubre rojouna elaborada plataforma de espionaje descubierta en 2013 dirigida a cientos de organizaciones diplomáticas, gubernamentales y científicas en al menos 39 países, incluidos la Federación de Rusia, Irán y Estados Unidos.

Si bien gran parte del informe del martes contiene análisis técnicos que probablemente sean demasiado avanzados para que muchas personas los entiendan, proporciona nueva información importante que profundiza en el conocimiento del malware diseñado para saltar espacios y las tácticas, técnicas y procedimientos de quienes lo utilizan. El informe también será útil para las personas responsables de salvaguardar los tipos de organizaciones que con mayor frecuencia son el blanco de los grupos de estados-nación.

«Yo diría que esto es especialmente interesante para el personal de seguridad que trabaja en embajadas y CERT gubernamentales», dijo Raiu. “Necesitan comprobar estos TTP y vigilarlos en el futuro. Si anteriormente fueras víctima de Turla o del Octubre Rojo, estaría atento a esto”.

[ad_2]

Enlace fuente